Los equipos de TI modernos conocen la historia de memoria: los paneles de disponibilidad muestran verde, el sitio público es rápido, pero en algún lugar dentro de la red corporativa, el equipo de finanzas no puede enviar órdenes de compra y los terminales ERP de la planta están bloqueados. Lo que falló no fue Internet — fue la columna vertebral interna.

Los equipos de TI modernos conocen la historia de memoria: los paneles de disponibilidad muestran verde, el sitio público es rápido, pero en algún lugar dentro de la red corporativa, el equipo de finanzas no puede enviar órdenes de compra y los terminales ERP de la planta están bloqueados. Lo que falló no fue Internet — fue la columna vertebral interna.

Estos sistemas internos — SAP, Oracle, Microsoft Dynamics, ERPs desarrollados internamente, plataformas de RR. HH. y nómina — mantienen el negocio en funcionamiento. También son invisibles para la mayoría de las herramientas de monitorización porque se sitúan detrás de VPN, cortafuegos y capas complejas de autenticación. Cuando algo se ralentiza o falla, los usuarios lo notan primero y los equipos de operaciones se enteran más tarde.

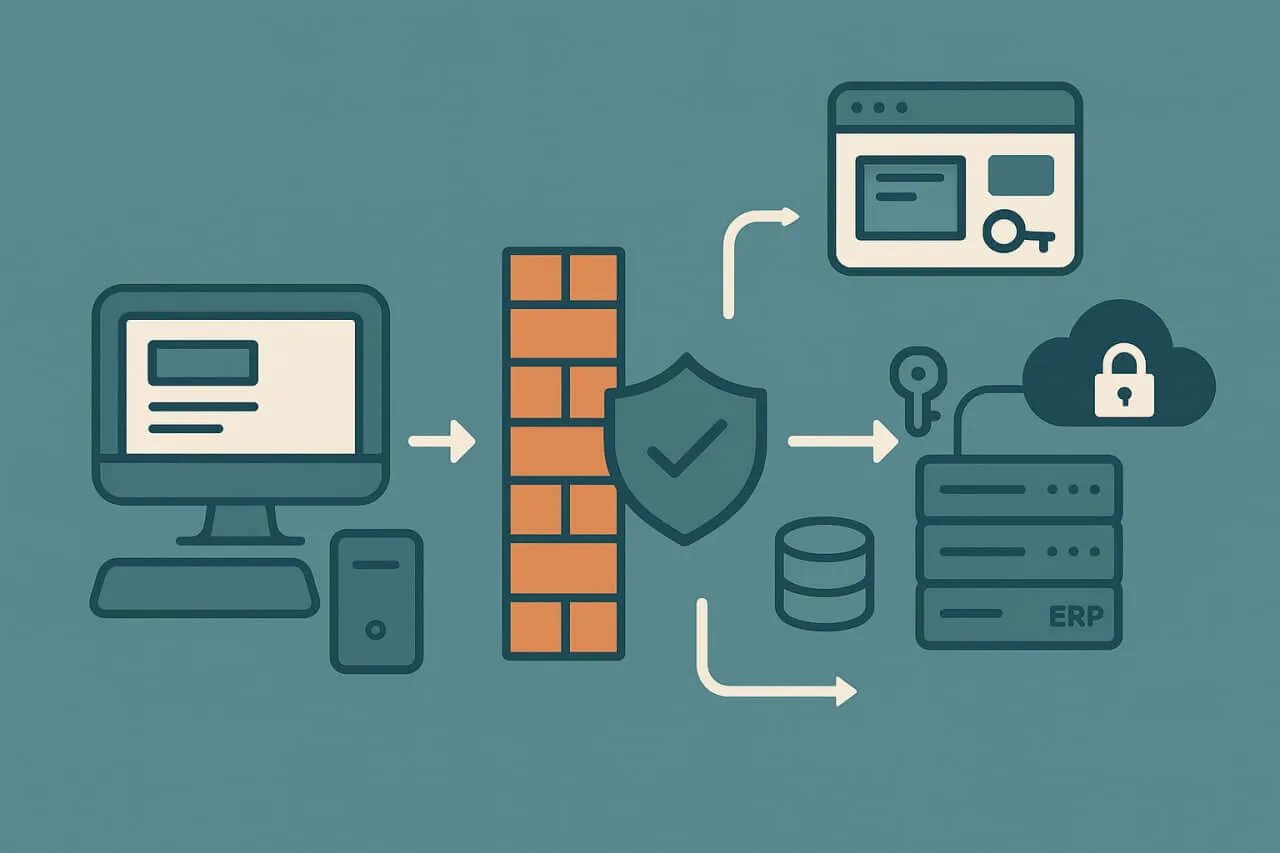

La monitorización sintética cierra esa brecha, ofreciendo a las empresas una forma de simular transacciones de usuario incluso cuando la aplicación no es accesible desde la web pública. Con la arquitectura adecuada — agentes privados, gestión segura de credenciales y scripting a nivel de flujo de trabajo — puedes probar sistemas internos con el mismo rigor que los sitios orientados al cliente, sin comprometer la seguridad.

Por qué las aplicaciones internas son difíciles de monitorizar

La monitorización sintética nació en la era de los sitios públicos. Las herramientas lanzaban nodos desde la nube, visitaban URLs y medían la disponibilidad. Pero las aplicaciones internas viven en un mundo distinto — redes segmentadas, tecnologías legacy y pilas de autenticación empresariales que resisten la automatización.

Sistemas ERP como SAP y Oracle no son una única aplicación, son ecosistemas. Una acción aparentemente simple como “Enviar factura” puede atravesar front-ends web, middleware, bases de datos y proveedores de identidad. Un retraso en cualquier capa puede paralizar un proceso de negocio entero. Sin embargo, estas capas suelen estar aisladas frente a agentes externos, lo que significa que los nodos de monitorización convencionales ni siquiera pueden alcanzarlas.

Luego está la autenticación. Muchas aplicaciones empresariales usan SSO ligado a Active Directory, tickets Kerberos o aserciones SAML. Otras dependen de tarjetas inteligentes, tokens hardware o MFA condicional que los scripts sintéticos no pueden completar. Añade Citrix o escritorios VMware encima, y tienes múltiples capas de virtualización que separan la herramienta de monitorización de las aplicaciones reales.

Todo esto convierte a los sistemas internos en los más difíciles —y a la vez más importantes— de monitorizar. Requieren la precisión de las pruebas sintéticas y, al mismo tiempo, la discreción de una arquitectura conforme a la seguridad.

El problema del punto ciego en la monitorización empresarial

La mayoría de las organizaciones ya ejecuta alguna forma de monitorización. Las herramientas APM capturan trazas y registros. Los monitores de infraestructura vigilan CPU y memoria. Pero esas herramientas observan los sistemas desde dentro. Saben que un proceso está en ejecución, no si un flujo de trabajo funciona.

Imagina una empresa manufacturera que usa SAP Fiori para órdenes de producción. Un parche de base de datos introduce un sutil pico de latencia, y transacciones que antes se completaban en dos segundos ahora tardan doce. El APM muestra un uso normal de recursos y las herramientas de red ven conectividad saludable. Solo una transacción sintética —que inicia sesión, navega el flujo de trabajo y mide el tiempo de extremo a extremo— lo detectaría.

Ese es el punto ciego que elimina la monitorización sintética. Al simular recorridos de usuario, aporta una perspectiva “de fuera hacia dentro” sobre el rendimiento que las métricas de infraestructura no pueden revelar. Aplicada a aplicaciones internas, convierte cuellos de botella invisibles en datos accionables.

Arquitectura de la monitorización sintética para redes privadas

Despliegue de agentes privados de monitorización

La piedra angular de la monitorización interna es el agente privado. En lugar de lanzar pruebas desde una nube pública, despliegas agentes ligeros dentro de tu red segura — dentro de la VPN, en un centro de datos o en una VPC en la nube conectada mediante private link.

Esos agentes ejecutan pruebas scriptadas localmente y luego envían solo resultados y métricas a la plataforma de monitorización por una conexión saliente cifrada. Sin exposición entrante, sin puertos de firewall abiertos. Desde la perspectiva del equipo de seguridad, es simplemente otro proceso de confianza realizando llamadas de telemetría salientes.

La ubicación importa. Agentes en diferentes subredes o regiones pueden revelar latencia entre sitios o retrasos de replicación entre servicios internos. Trátalos como tratarías nodos de monitorización globales — solo que dentro de tu perímetro.

Gestión de autenticación y SSO

La autenticación es donde la mayoría de los proyectos de monitorización interna se atascan. El enfoque más seguro son cuentas de prueba dedicadas — credenciales limitadas a los flujos sintéticos, almacenadas en un cofre seguro y rotadas automáticamente.

Para SSO existen dos patrones viables. Uno es scriptar el flujo de inicio de sesión completo a través del proveedor de identidad, simulando una sesión de navegador de extremo a extremo. El otro es usar tokens preautenticados o cookies delegadas que representen una sesión válida sin repetir el inicio de sesión en cada ejecución. La elección depende de si estás probando la fiabilidad del inicio de sesión o el rendimiento posterior al inicio de sesión.

Nunca registres credenciales en texto plano, nunca las embebas en scripts y nunca reutilices cuentas de producción. Trata las credenciales de prueba como código — versionadas, rotadas y auditables.

Monitorización a través de capas virtualizadas

Muchos sistemas internos solo son accesibles mediante escritorios remotos. Citrix, VMware Horizon o emuladores de terminal encierran la aplicación real en otra interfaz. Las herramientas sintéticas modernas pueden interactuar con esos entornos usando reconocimiento de imágenes o scripting basado en DOM dentro de la sesión virtual.

Aunque más lentas de ejecutar, estas comprobaciones son invaluables. Prueban lo que ven los usuarios reales, no solo lo que informan las API.

Integración con controles de seguridad empresariales

La monitorización sintética no debe abrir brechas en tus defensas. Debe alinearse con ellas. Usa listas de permitidos de IP, políticas de inspección TLS y marcos de registro existentes para mantener la conformidad. Toda la comunicación entre agentes y servicios en la nube debe ser solo de salida, por canales cifrados y visible en tu SIEM.

Con esas medidas, los equipos de seguridad dejan de ver la monitorización como un riesgo y empiezan a considerarla un control.

Casos de uso: SAP y otras plataformas ERP

SAP (S/4HANA, NetWeaver, Fiori)

SAP es el ejemplo paradigmático de la complejidad de los sistemas internos. Una transacción completa toca múltiples componentes: el front-end web Fiori, servidores de aplicación y la base de datos HANA subyacente.

La monitorización sintética puede modelar esos flujos paso a paso — iniciar sesión en Fiori, navegar al módulo de órdenes de compra, enviar una transacción y verificar pantallas de confirmación o respuestas de API. Al ejecutar estas comprobaciones desde agentes on-premise, los equipos obtienen métricas de latencia y disponibilidad que reflejan la experiencia real de los usuarios internos.

Para SAP GUI o transacciones legacy de NetWeaver, las herramientas de scripting pueden interactuar a nivel de protocolo (HTTP, RFC, OData) para simular llamadas clave sin depender de la automatización visual. Esto hace los tests más estables y, aun así, representativos de la lógica real de la transacción.

Oracle ERP y Microsoft Dynamics

Oracle ERP Cloud introduce desafíos de visibilidad híbrida: parte de la pila es SaaS y otra parte sigue ejecutándose internamente. La monitorización sintética desde agentes públicos y privados asegura cobertura de extremo a extremo. Puedes validar tiempos de inicio de sesión, rendimiento de dashboards e integración con almacenes de datos on-prem.

Microsoft Dynamics 365 sigue un modelo similar. Su cadena de autenticación suele involucrar Azure AD y SSO corporativo. Los scripts pueden reutilizar tokens o credenciales emitidos por tenants de prueba para validar procesos de negocio como la creación de leads o las aprobaciones de compras sin interrumpir a los usuarios de producción.

Portales ERP personalizados o legacy

No todas las empresas ejecutan una suite comercial. Muchas mantienen portales web de décadas o front-ends mainframe con wrappers HTML. Estos sistemas son los que más se benefician de las comprobaciones sintéticas: tienen monitorización integrada mínima, rendimiento impredecible y un enorme impacto en el negocio.

Los scripts pueden iniciar sesión, verificar flujos de trabajo clave y confirmar integraciones con sistemas aguas abajo — RR. HH., nómina o APIs de la cadena de suministro. El objetivo no es la cobertura exhaustiva, sino asegurar que los flujos de trabajo de los que dependen las personas a diario sigan completándose con éxito.

Superar desafíos comunes

Restricciones de red y cortafuegos

Las redes internas a menudo bloquean la automatización saliente por diseño. La solución es arquitectónica: despliega agentes que se comuniquen hacia afuera a través de canales aprobados. Actúan como proxies locales, ejecutan pruebas internamente y reenvían solo métricas hacia fuera.

Para visibilidad híbrida, combina ambos enfoques — nodos en la nube para endpoints públicos y agentes privados para rutas internas. Esta vista combinada captura recorridos completos de usuarios desde internet hasta la intranet.

Autenticación y caducidad de sesión

Las sesiones empresariales caducan con frecuencia por razones de seguridad. Los scripts sintéticos deben manejar eso con elegancia — detectar la caducidad de sesión, desencadenar un nuevo inicio de sesión y recuperarse sin intervención humana. Herramientas de gestión de secretos o intercambios dinámicos de tokens mantienen seguras las credenciales mientras permiten continuidad.

Capturas de pantalla y exposición de PII

Algunas herramientas sintéticas capturan capturas de pantalla o grabaciones para depuración. En entornos internos, esas imágenes pueden contener datos confidenciales — nombres, facturas, registros de empleados. Configura los agentes para enmascarar regiones sensibles, difuminar capturas o desactivar la captura por completo. Almacena resultados en repositorios restringidos y aplica políticas de retención cortas.

Gestión de cuentas de prueba y datos

Las cuentas de prueba deben reflejar los permisos de usuarios reales pero operar de forma aislada. Limita su acceso, evita que disparen transacciones reales (como contabilizaciones financieras) y purga datos de prueba regularmente. Esto mantiene limpias las bases de datos ERP y evita sesgar el análisis con ruido sintético.

Cómo la monitorización sintética aporta valor internamente

La monitorización sintética interna no trata solo de detectar caídas. Construye confianza operativa entre departamentos.

- La validación de extremo a extremo verifica que los flujos de negocio —desde la creación de pedidos hasta la aprobación de facturas— se completen sin errores.

- La detección proactiva señala problemas de inicio de sesión o latencia antes de que los empleados los noten.

- La garantía de SLA proporciona métricas mensurables de disponibilidad y rendimiento para los servicios de TI internos.

- La visibilidad del impacto de cambios compara resultados antes y después de actualizaciones de sistema o cambios de infraestructura.

- La planificación de capacidad identifica patrones en tiempos de respuesta y comportamiento de colas que informan decisiones de escalado.

Cada uno de estos beneficios se acumula con el tiempo. A medida que las organizaciones modernizan sus pilas ERP, los datos sintéticos se convierten en una línea base para cada despliegue o ciclo de parches — prueba de que los flujos críticos siguen funcionando bajo nuevas condiciones.

Implementación con Dotcom-Monitor

Construir esta infraestructura internamente es posible, pero mantenerla no es trivial. Ahí es donde entran plataformas gestionadas como UserView.

UserView admite agentes privados que se ejecutan dentro de redes seguras, permitiendo a las empresas scriptar y ejecutar transacciones sintéticas contra portales web internos o front-ends ERP. Las credenciales se almacenan de forma segura, las sesiones pueden reutilizarse o renovarse automáticamente y los datos nunca salen del entorno sin cifrado.

Para SAP, Dynamics y otros sistemas empresariales, la interfaz visual de scripting permite a los equipos construir recorridos de usuarios reales — navegar dashboards, enviar formularios y validar resultados — sin escribir código extenso. Los informes consolidan disponibilidad, latencia y datos de error en un único panel, integrándose fácilmente con pilas de observabilidad existentes.

La ventaja no es solo la conveniencia. Es el control. Nuestro modelo híbrido significa que puedes monitorizar APIs públicas, portales de clientes y sistemas internos profundos usando el mismo marco — métricas coherentes, alertas unificadas y eliminación de puntos ciegos.

Perspectiva futura: monitorización en entornos IT híbridos

A medida que las empresas migran partes de sus ecosistemas ERP a la nube, el límite entre monitorización interna y externa se difumina. Una instancia SAP S/4HANA puede ejecutarse en una nube gestionada, conectada al middleware on-prem mediante túneles VPN. La monitorización sintética debe evolucionar en consecuencia — agentes en ambos extremos, validando la cadena desde la interfaz de usuario hasta el servicio backend.

Las arquitecturas de confianza cero reforzarán este cambio. Los agentes de monitorización se autenticarán como usuarios, con tokens con alcance limitado y políticas de mínimo privilegio. Las comprobaciones sintéticas verificarán no solo el rendimiento, sino también el cumplimiento: asegurando que los controles de acceso, el cifrado y los flujos de autenticación funcionen según lo diseñado.

En ese futuro, la monitorización sintética se convierte tanto en una herramienta de gobernanza como de observabilidad — evidencia de que cada ruta de acceso, interna o externa, funciona de manera fiable y segura.

Conclusión

Las aplicaciones internas son el latido silencioso de la empresa. No aparecen en paneles públicos, pero alimentan la nómina, las finanzas, la logística y las operaciones. Cuando fallan, el negocio se detiene.

La monitorización sintética amplía la visibilidad en esas áreas ocultas. Al desplegar agentes privados, gestionar credenciales de forma segura y modelar flujos de trabajo reales, las organizaciones pueden medir el rendimiento de SAP, ERP y otras aplicaciones internas con el mismo rigor que los servicios públicos.

El resultado no es solo disponibilidad — es certeza. Certeza de que los sistemas que nadie ve siguen haciendo funcionar el negocio sin contratiempos.

Con Dotcom-Monitor y UserView, las empresas pueden llevar esa certeza dentro del cortafuegos — combinando visibilidad pública y privada en una vista continua de rendimiento, fiabilidad y experiencia de usuario.