¿Qué es la gestión de identidades y accesos?

Una organización puede tener múltiples sistemas como Active Directory, SharePoint, Oracle, Outlook, Teams o simplemente aplicaciones web y pueden tener cientos o miles de empleados o usuarios externos de la organización que pueden acceder a estos sistemas. La gestión de las cuentas de cada usuario y el acceso adecuado a sus respectivos sistemas se denomina Gestión de identidades y accesos (IAM).

Ahora imagine mantener los detalles del usuario, las credenciales de inicio de sesión y la información de acceso para cada usuario en cada sistema diferente que utiliza la organización. Este proceso es triste y tedioso para la organización, ya que tendrán que mantener las credenciales y la información de acceso de los usuarios por separado para cada sistema. Este enfoque es tradicional y todavía es utilizado por algunas organizaciones.

Pero cuando los usuarios crecen día a día, manejarlos y administrarlos se convierte en una tarea difícil y no se puede pasar por alto. El principal problema en este enfoque tradicional es la gran inversión y el tiempo que requiere para configurar inicialmente, luego para acelerar.

Cómo la administración de identidades resuelve este problema

Ahora imagine todas las credenciales de usuario y la administración de acceso en un lugar central para todas las aplicaciones que utilizan los usuarios de la organización. Ahora podemos administrar los usuarios de forma centralizada en una base de datos que nuestro sistema de gestión de identidad utilizará para obtener la información sobre cada usuario.

Ahora, debido a que ya se han verificado con el sistema de identidad, todo lo que el usuario tiene que hacer es simplemente decirle al sistema de identidad quiénes son. Y una vez que se autentican, pueden acceder a todas las aplicaciones. Una gran ventaja de este enfoque es que las diversas aplicaciones no tienen que preocuparse por la funcionalidad de autenticación y autorización del usuario porque el sistema de gestión de identidades se encarga de todo esto. Algunos de los principales sistemas de administración de identidades comúnmente utilizados incluyen Microsoft Azure Active Directory, Microsoft Identity Manager y Oracle Identity Management.

¿Cuáles son los beneficios clave para que las organizaciones utilicen sistemas de gestión de identidad y acceso (IAM)?

- Seguridad mejorada. Las soluciones de IAM ayudan a identificar y mitigar los riesgos de seguridad. No hay duda, dar a los empleados o clientes acceso seguro dentro de una organización puede ser una tarea desalentadora. El uso de software de gestión de identidad protege a las organizaciones contra todo tipo de robo de identidad, como el fraude crediticio.

- Facilidad de uso. Las características principales de IAM pueden venir en forma de inicio de sesión único, autenticación multifactor y administración de acceso, o como un directorio para el almacenamiento de datos de identidad y perfil. IAM simplifica los procesos de registro, inicio de sesión y administración de usuarios para propietarios de aplicaciones, usuarios finales y administradores de sistemas.

- Productividad. IAM centraliza y automatiza el ciclo de vida de la gestión de identidades y accesos, creando flujos de trabajo automatizados para escenarios, como la transición de roles o nuevos empleados. Esto puede mejorar el tiempo de procesamiento para los cambios de acceso e identidad y reducir los errores.

- Reducción de los costes de TI. Los servicios de IAM pueden reducir los costos operativos. El uso de servicios de identidad federada significa que ya no necesita identidades locales para usos externos; Esto facilita la administración de aplicaciones. Los servicios de IAM basados en la nube pueden reducir la necesidad de comprar y mantener la infraestructura local.

Uno de los sistemas de administración de identidades en auge hoy en día es Microsoft Azure Active Directory. Azure Active Directory proporciona acceso seguro y sin problemas a las aplicaciones locales y en la nube. Además, no es necesario que las organizaciones administren contraseñas. Sus usuarios finales pueden iniciar sesión una vez para acceder a Office 365 y a miles de otras aplicaciones. Echemos un vistazo a cómo funciona la gestión de identidades.

Protocolos comúnmente utilizados por los sistemas de gestión de identidades

Generalmente conocidos como

autenticación, autorización, contabilidad o AAA

, estos protocolos de administración de identidades proporcionan estándares de seguridad para simplificar la administración de acceso, ayudar en el cumplimiento y crear un sistema uniforme para manejar las interacciones entre usuarios y sistemas.

Protocolos

SAML. El protocolo de lenguaje de marcado de aserción de seguridad (SAML) se usa con mayor frecuencia en sistemas que emplean el método de control de acceso de inicio de sesión único (SSO). En SSO, un conjunto de credenciales permite a los usuarios acceder a varias aplicaciones. Este método es más beneficioso cuando los usuarios deben moverse entre aplicaciones durante las sesiones. En lugar de requerir inicios de sesión individuales para cada aplicación, SSO utiliza datos ya autenticados para la sesión para agilizar el cambio entre aplicaciones. El aumento resultante en la eficiencia ayuda a evitar cuellos de botella en el proceso de autorización. La plataforma Dotcom-Monitor admite SSO mediante SAML 2.0

OpenID. Al igual que SAML, OpenID se utiliza para aplicaciones web y se puede ver en la práctica al interactuar con productos de Google y Yahoo! La implementación de este protocolo es menos complicada que la implementación de SAML, lo que lo hace más accesible para una variedad de aplicaciones.

OAuth. Las grandes plataformas orientadas al cliente como Facebook, Google y Twitter confían en OAuth para conectar aplicaciones de terceros con el permiso de los usuarios. OAuth funciona permitiendo que las aplicaciones aprobadas usen credenciales de inicio de sesión de un servicio o plataforma para proporcionar acceso a aplicaciones adicionales sin necesidad de inicios de sesión independientes. La autorización puede ser otorgada o revocada por el usuario en cualquier momento.

Veamos cómo funcionan algunos de estos protocolos en el sistema de administración de identidades más utilizado en estos días Microsoft Azure Active Directory.

Administración de identidades con Azure Active Directory

Azure Active Directory (Azure AD) simplifica la forma de administrar las aplicaciones al proporcionar un único sistema de identidad para las aplicaciones locales y en la nube. Puede agregar aplicaciones de software como servicio (SaaS), aplicaciones locales y aplicaciones de línea de negocio (LOB) a Azure AD. A continuación, los usuarios inician sesión una vez para acceder de forma segura y sin problemas a estas aplicaciones, junto con Office 365 y otras aplicaciones empresariales. La plataforma

Dotcom-Monitor

admite la integración con

Azure ADFS

para configurar la autenticación y el acceso de los usuarios.

Protocolo SAML 2.0

Azure Active Directory (Azure AD) proporciona el protocolo SAML 2.0 que permite a las aplicaciones proporcionar una experiencia de inicio de sesión único a sus usuarios. El protocolo SAML requiere que el proveedor de identidades (Azure AD) y la aplicación intercambien información sobre sí mismos.

La aplicación usa un enlace de redireccionamiento HTTP para pasar un elemento de solicitud de autenticación a Azure AD (el proveedor de identidades). A continuación, Azure AD usa un enlace HTTP post para publicar un elemento de respuesta en el servicio en la nube.

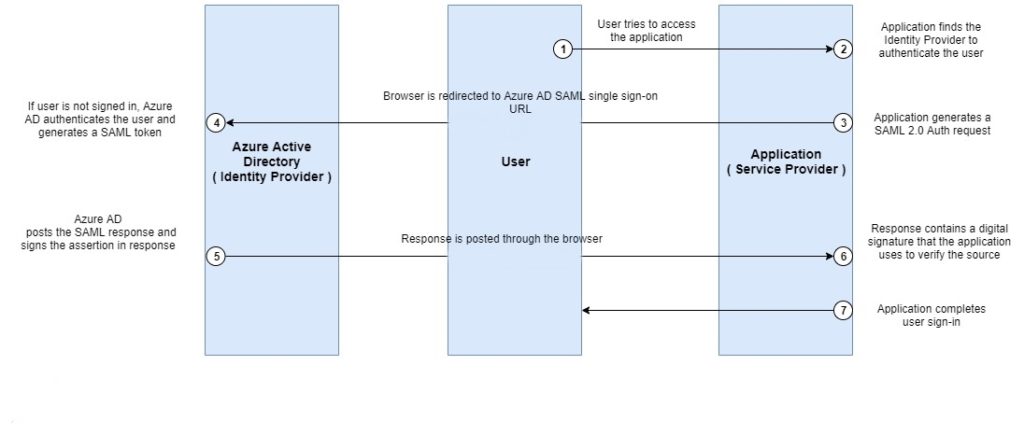

Flujo de autenticación en la autenticación SAML:

- El usuario intenta acceder a la aplicación introduciendo la dirección URL de la aplicación en el explorador.

- A continuación, la aplicación busca el proveedor de identidades configurado con él, que es SAML en este caso.

- La aplicación genera una solicitud de autenticación SAML y el explorador del usuario se redirige a la dirección URL de inicio de sesión único SAML de Azure AD, donde el usuario inicia sesión con las credenciales.

- Azure AD comprueba las credenciales válidas, autentica al usuario y genera un token SAML.

- Azure AD publica la respuesta SAML que contiene el token y firma digitalmente la respuesta, que se devuelve a la aplicación a través del explorador.

- La aplicación verifica la respuesta utilizando el certificado que se le proporciona y confirma el origen.

- La aplicación entiende que el usuario es válido y completa la autenticación que permite al usuario dentro de la aplicación.

Protocolos de conexión OAuth 2.0 y OpenID en Microsoft Identity Platform

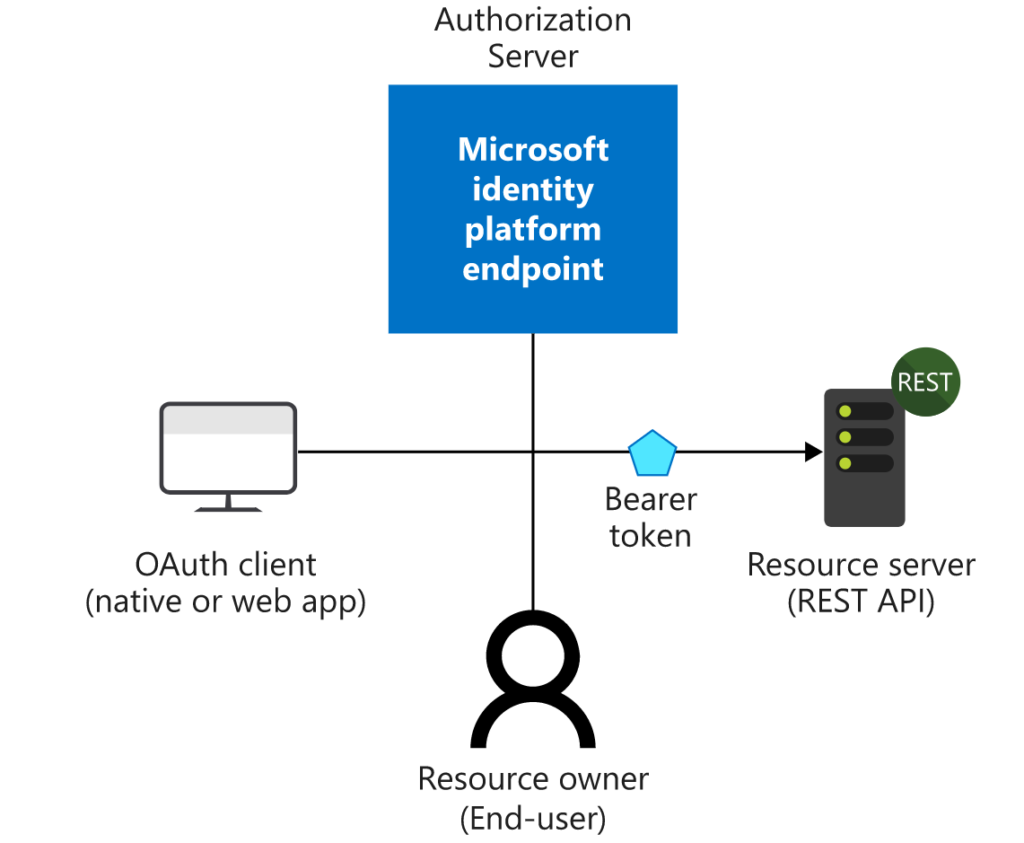

En casi todos los flujos de OAuth 2.0 y OpenID Connect, hay cuatro partes involucradas en el intercambio:

- Servidor de autorización. Es el sistema de identidad de Microsoft y administra la identidad de cada usuario, otorgando y revocando el acceso a los recursos y emitiendo tokens. El servidor de autorización también conocido como proveedor de identidades. Maneja de forma segura todo lo que tenga que ver con la información del usuario, su acceso y las relaciones de confianza entre las partes en un flujo.

- Propietario del recurso. Es el usuario final. Es la parte propietaria de los datos y tiene el poder de permitir que terceros accedan a esos datos o recursos.

- Cliente OAuth. Es su aplicación, identificada por su ID de aplicación único. El cliente OAuth suele ser la parte con la que interactúa el usuario final y solicita tokens al servidor de autorización. El propietario del recurso debe conceder permiso al cliente para acceder al recurso.

- Servidor de recursos. Dónde reside el recurso o los datos. Confía en el servidor de autorización para autenticar y autorizar de forma segura al cliente OAuth, y utiliza tokens de acceso de portador para garantizar que se pueda conceder acceso a un recurso.

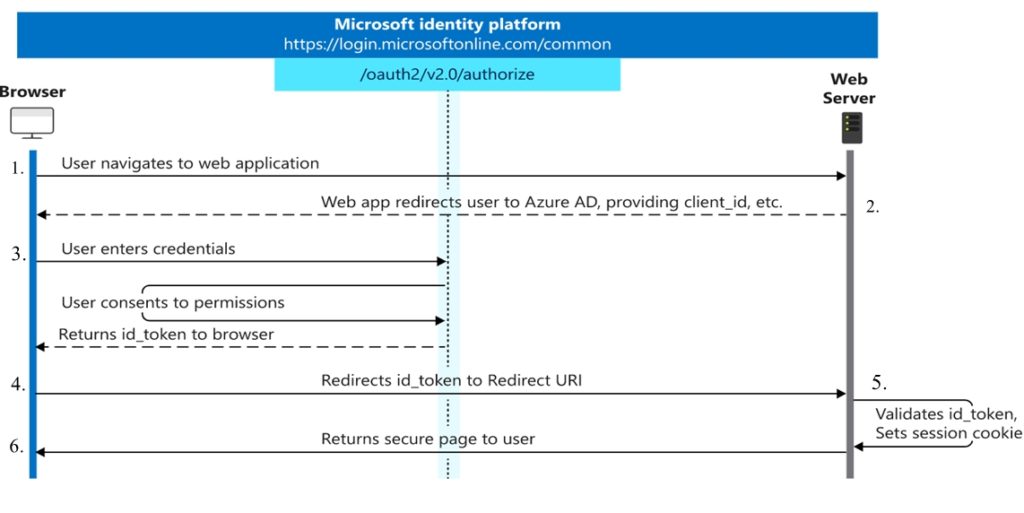

Flujo de autenticación en OpenID:

- El usuario introduce la URL de la aplicación en el explorador.

- La aplicación está registrada con Azure AD y tiene un identificador de aplicación único. La aplicación redirige al usuario a Azure AD con el identificador de la aplicación para que AD pueda identificar la aplicación y proporcione al usuario una pantalla de inicio de sesión.

- El usuario escribe las credenciales para autenticarse y acepta los permisos. OAuth valida al usuario y devuelve un token al explorador del usuario.

- El explorador del usuario redirige el token de proporcionar al URI de redireccionamiento registrado en Azure AD para su aplicación respectiva.

- La aplicación valida el token y establece la sesión, completando así la autenticación para el usuario.

- El usuario ha iniciado sesión de forma segura y se le permite acceder a la aplicación.

En resumen: Gestión de identidades y accesos

El objetivo de IAM es garantizar que los usuarios autorizados tengan acceso seguro a los recursos necesarios, como bases de datos, aplicaciones y sistemas. IAM simplifica los procesos para los propietarios de aplicaciones, los usuarios finales y los administradores de sistemas, lo que garantiza que puedan llevar a cabo sus tareas esenciales de forma rápida y eficaz. Obtenga más información sobre cómo Dotcom-Monitor admite IAM con

integraciones de servicios de terceros

y

SSO configurados

dentro de la plataforma Dotcom-Monitor.