O que é gerenciamento de identidade e acesso?

Uma organização pode ter vários sistemas como Active Directory, SharePoint, Oracle, Outlook, Equipes ou simplesmente aplicativos web e eles podem ter centenas ou milhares de funcionários ou usuários de organizações externas que podem acessar esses sistemas. Gerenciar contas de cada usuário e permitir o acesso adequado ao seu respectivo sistema é chamado de Gerenciamento de Identidade e Acesso (IAM).

Agora imagine manter os dados do usuário, credenciais de login e informações de acesso para cada usuário em cada sistema diferente que a organização usa. Esse processo é triste e cansativo para a organização, pois eles terão que manter credenciais e informações de acesso ao usuário separadamente para cada sistema. Essa abordagem é tradicional e ainda é usada por algumas organizações.

Mas quando os usuários crescem dia após dia, manuseá-los e gerenciá-los torna-se uma tarefa difícil e não pode ser negligenciado. O principal problema nessa abordagem tradicional é o enorme investimento e o demorado para configurar inicialmente, depois para acelerar.

Como o gerenciamento de identidade resolve esse problema

Agora imagine todas as credenciais do usuário e o gerenciamento de acesso em um lugar central para todos os aplicativos que os usuários da organização usam. Agora podemos gerenciar os usuários centralmente em um banco de dados que nosso sistema de gerenciamento de identidade usará para obter as informações sobre cada usuário.

Agora, como eles já se verificaram com o sistema de identidade, tudo o que o usuário tem que fazer é simplesmente dizer ao sistema de identidade quem ele é. E uma vez que eles são autenticados, eles podem acessar todos os aplicativos. Uma grande vantagem dessa abordagem é que os vários aplicativos não têm que se preocupar com a funcionalidade de autenticação e autorização do usuário, pois o sistema de gerenciamento de identidade cuida de tudo isso. Alguns dos principais sistemas de gerenciamento de identidade comumente usados incluem o Microsoft Azure Active Directory, o Microsoft Identity Managere o Oracle Identity Management.

Quais são os principais benefícios para as organizações usarem sistemas de Gerenciamento de Identidade e Acesso (IAM) ?

- Segurança melhorada. As soluções IAM ajudam a identificar e mitigar riscos à segurança. Não há dúvida de que dar aos funcionários ou clientes acesso seguro dentro de uma organização pode ser uma tarefa assustadora. O uso de software de gerenciamento de identidade protege as organizações contra todos os tipos de roubo de identidade, como fraude de crédito.

- Facilidade de uso. Os recursos principais do IAM podem vir na forma de um único sinal, autenticação multifatorial e gerenciamento de acesso, ou como um diretório para armazenamento de dados de identidade e perfil. O IAM simplifica os processos de gerenciamento de inscrição, login e usuário para proprietários de aplicativos, usuários finais e administradores de sistemas.

- produtividade. O IAM centraliza e automatiza o ciclo de vida do gerenciamento de identidade e acesso, criando fluxos de trabalho automatizados para cenários, como a nova contratação sor uma transição de função. Isso pode melhorar o tempo de processamento para mudanças de acesso e identidade e reduzir erros.

- Custos reduzidos de TI. Os serviços IAM podem reduzir os custos operacionais. O uso de serviços de identidade federados significa que você não precisa mais de identidades locais para usos externos; isso facilita a administração de aplicativos. Os serviços IAM baseados em nuvem podem reduzir a necessidade de comprar e manter a infraestrutura local.

Um dos sistemas de gerenciamento de identidade em expansão hoje é o Microsoft Azure Active Directory. O Azure Active Directory fornece acesso seguro e perfeito a aplicativos de nuvem e no local. Além disso, não há necessidade de as organizações gerenciarem senhas. Seus usuários finais podem fazer login uma vez para acessar o Office 365 e milhares de outros aplicativos. Vamos ver como funciona a gestão de identidade.

Protocolos comumente usados por sistemas de gerenciamento de identidade

Geralmente conhecidos como

Autenticação, Autorização, Contabilidade ou AAA,

esses protocolos de gerenciamento de identidade fornecem padrões de segurança para simplificar o gerenciamento de acesso, auxiliar na conformidade e criar um sistema uniforme para lidar com interações entre usuários e sistemas.

Protocolos

SAML. O protocolo SAML (Security Assertion Markup Language, linguagem de marcação de segurança) é mais frequentemente usado em sistemas que empregam o método de controle de acesso SSO (Single Sign-On). No SSO, um conjunto de credenciais permite que os usuários acessem vários aplicativos. Este método é mais benéfico quando os usuários devem se mover entre aplicativos durante as sessões. Em vez de exigir logins individuais para cada aplicativo, o SSO faz uso de dados já autenticados para a sessão para agilizar o switch entre aplicativos. O consequente aumento da eficiência ajuda a evitar gargalos no processo de autorização. A plataforma Dotcom-Monitor suporta o SSO usando o SAML 2.0

OpenID. Assim como o SAML, o OpenID é usado para aplicações web e pode ser visto na prática ao interagir com produtos do Google e do Yahoo! A implementação deste protocolo é menos complicada do que a implementação do SAML, tornando-o mais acessível para uma variedade de aplicativos.

OAuth. Grandes plataformas voltadas para o cliente, como Facebook, Google e Twitter, dependem do OAuth para conectar aplicativos de terceiros com a permissão dos usuários. OAuth funciona permitindo que aplicativos aprovados usem credenciais de login de um serviço ou plataforma para fornecer acesso a aplicativos adicionais sem exigir logins separados. A autorização pode ser concedida ou revogada pelo usuário a qualquer momento.

Vamos ver como alguns desses protocolos funcionam no sistema de gerenciamento de identidade mais usado atualmente no Microsoft Azure Active Directory.

Gerenciamento de Identidade com Diretório Ativo do Azure

O Azure Active Directory (Azure AD) simplifica a maneira como você gerencia seus aplicativos, fornecendo um único sistema de identidade para seus aplicativos na nuvem e no local. Você pode adicionar seus aplicativos de software como serviço (SaaS), aplicativos no local e aplicativos de linha de negócios (LOB) ao Azure AD. Em seguida, os usuários se inscrevem uma vez para acessar esses aplicativos com segurança e perfeita, juntamente com o Office 365 e outros aplicativos de negócios. A plataforma

Dotcom-Monitor

suporta a integração com

o Azure ADFS

para configurar a autenticação e o acesso do usuário.

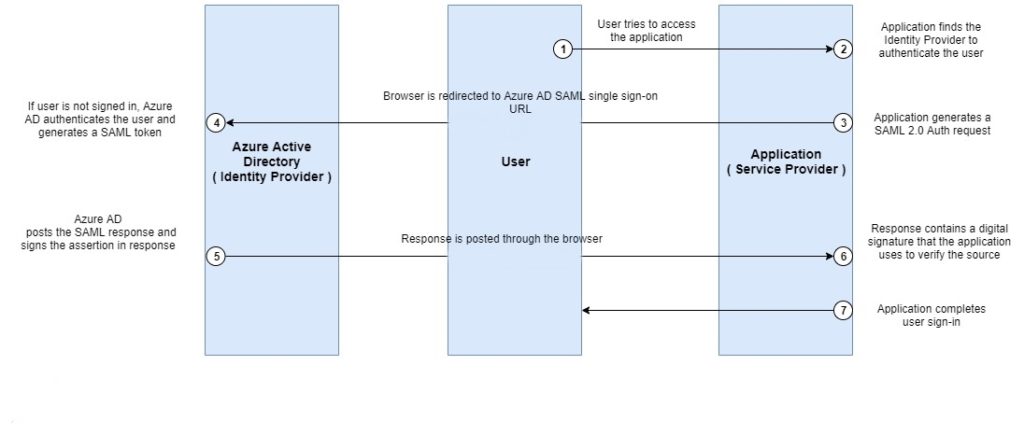

Protocolo SAML 2.0

O Azure Active Directory (Azure AD) fornece protocolo SAML 2.0 que permite que os aplicativos forneçam uma única experiência de login aos seus usuários. O protocolo SAML exige que o provedor de identidade (Azure AD) e o aplicativo troquem informações sobre si mesmos.

O Aplicativo usa uma vinculação de redirecionamento HTTP para passar um elemento de solicitação de autenticação para Azure AD (o provedor de identidade). O Azure AD usa então uma vinculação de postagem HTTP para postar um elemento de resposta ao serviço de nuvem.

Fluxo de autenticação na autenticação SAML:

- O usuário tenta acessar o aplicativo inserindo a URL do aplicativo no navegador.

- Em seguida, o aplicativo procura o Provedor de Identidade configurado com ele, que é SAML neste caso.

- O aplicativo gera uma solicitação de autenticação SAML e o navegador do usuário é redirecionado para a URL de login único do Azure AD SAML, onde o usuário faz login com credenciais.

- O Azure AD verifica as credenciais válidas, autentica o usuário e gera um token SAML.

- O Azure AD posta a resposta saml contendo o token e assina digitalmente a resposta, que é postada de volta ao aplicativo através do navegador.

- O aplicativo verifica a resposta usando o certificado fornecido a ele e confirma a fonte.

- O aplicativo entende que o usuário é válido e completa a autenticação permitindo que o usuário dentro do aplicativo.

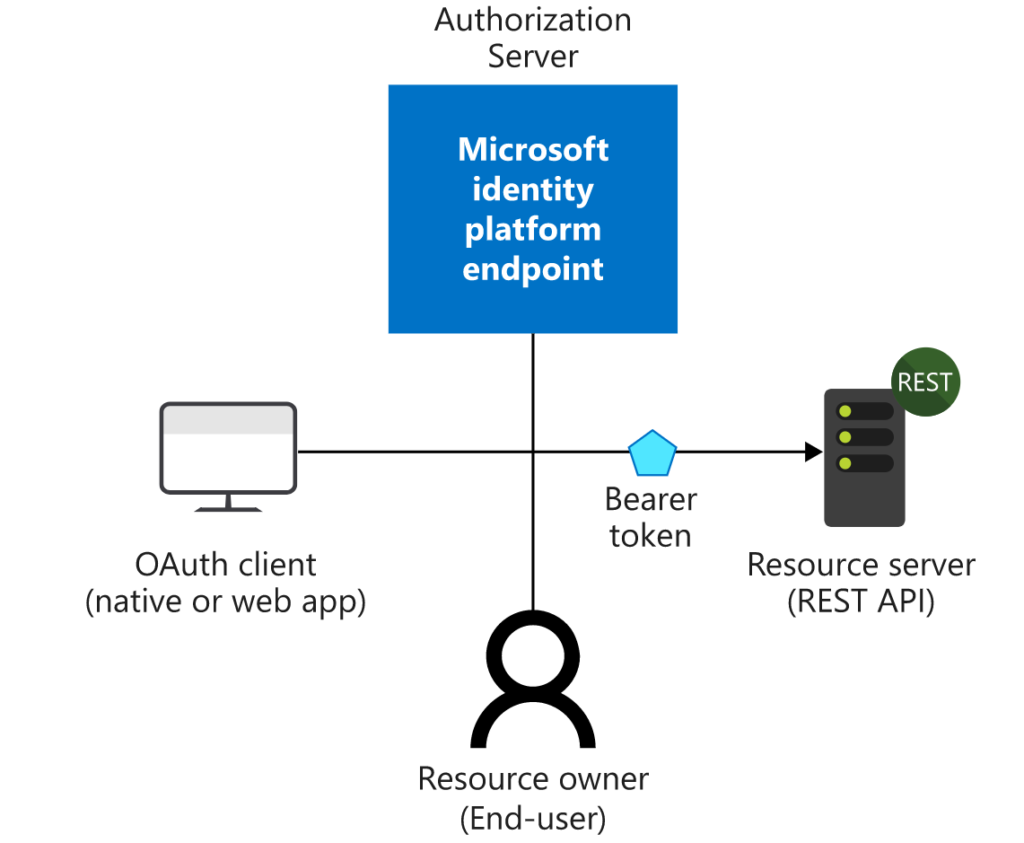

Protocolos de conexão OAuth 2.0 e OpenID na plataforma de identidade microsoft

Em quase todos os fluxos OAuth 2.0 e OpenID Connect, há quatro partes envolvidas na troca:

- Servidor de Autorização. É o sistema de identidade da Microsoft e gerencia a identidade de cada usuário, concedendo e revogando o acesso aos recursos e emitindo tokens. O servidor de autorização também conhecido como provedor de identidade. Ele lida com segurança com qualquer coisa a ver com as informações do usuário, seu acesso e as relações de confiança entre as partes em um fluxo.

- Proprietário de recursos. É o usuário final. É a parte que possui os dados e tem o poder de permitir que terceiros acessem esses dados ou recursos.

- Cliente OAuth. É o seu aplicativo, identificado pelo seu ID de aplicativo exclusivo. O cliente OAuth geralmente é a parte com a quais o usuário final interage, e solicita tokens do servidor de autorização. O cliente deve ter permissão para acessar o recurso pelo proprietário do recurso.

- Servidor de recursos. Onde reside o recurso ou dados. Ele confia no Servidor de Autorização para autenticar e autorizar com segurança o Cliente OAuth, e usa tokens de acesso do Portador para garantir que o acesso a um recurso possa ser concedido.

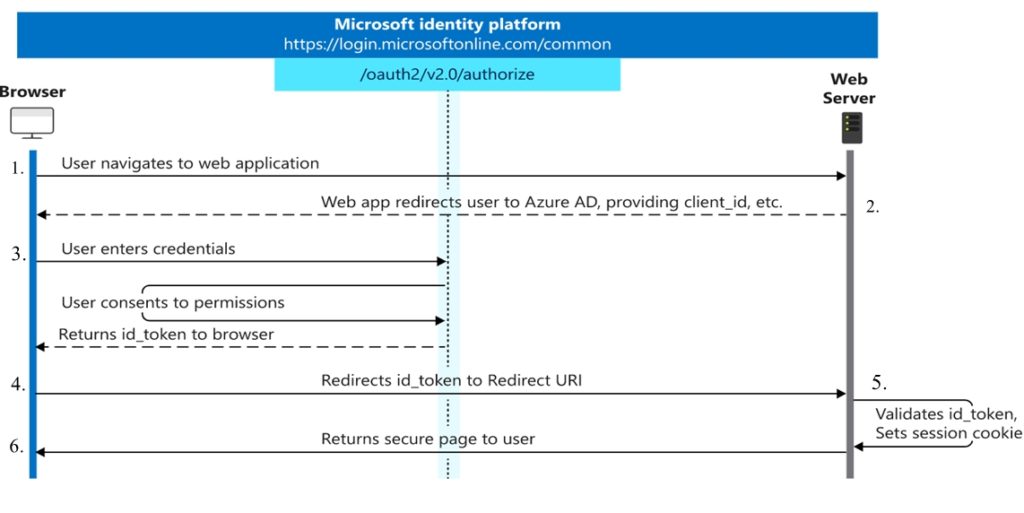

Fluxo de autenticação no OpenID:

- O usuário insere a URL do aplicativo no navegador.

- O aplicativo está registrado no Azure AD e possui um ID de aplicativo exclusivo. O aplicativo redireciona o usuário para o Azure AD com o ID do aplicativo para que o AD possa identificar o aplicativo e fornecer ao usuário uma tela de login.

- O usuário insere credenciais para autenticar e concorda com as permissões. OAuth valida o usuário e devolve um token ao navegador do usuário.

- O navegador do usuário redireciona o token de fornecer para Redirecionar URI registrado no Azure AD para seu respectivo aplicativo.

- O aplicativo valida o token e define a sessão, completando assim a autenticação para o usuário.

- O usuário está conectado com segurança e autorizado a acessar o aplicativo.

Em Resumo: Gerenciamento de Identidade e Acesso

O objetivo do IAM é garantir que os usuários autorizados tenham acesso seguro aos recursos necessários, como bancos de dados, aplicativos e sistemas. O IAM simplifica os processos para proprietários de aplicativos, usuários finais e administradores de sistemas, garantindo que eles possam desempenhar suas funções essenciais de forma rápida e eficaz. Saiba mais sobre como o Dotcom-Monitor suporta o IAM com

integrações de serviços de terceiros

e

SSO configurado

dentro da plataforma Dotcom-Monitor.