Die Rolle von Dotcom-Monitor bei der Sicherstellung der SLA-Compliance

Wenn Unternehmen ihren Kunden erstklassigen Service versprechen, formalisieren sie diese Verpflichtungen oft in Service Level Agreements (SLAs). Ein SLA beschreibt Leistungsstandards wie Betriebszeit, Reaktionszeiten und Zeitfenster zur Problemlösung. Die Erfüllung

Monitoring hinter der großen Firewall

Eine technische SRE-Analyse der China-Fähigkeiten von Dotcom-Monitor

So überwachen Sie Anmeldeseiten auf Leistung und Sicherheit

Anmeldeseiten sind die Eingangstür zu Ihrer Website oder Anwendung, und wie jede Haustür müssen sie sicher und leicht zu öffnen sein. Wenn Ihre Anmeldeseite langsam oder anfällig für Angriffe ist,

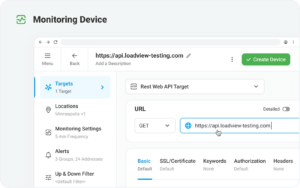

How Dotcom-Monitor Enhances Your API Monitoring

APIs (Application Programming Interfaces) play a crucial role in connecting applications, facilitating data exchange, and ensuring seamless user experiences. However, APIs are only as effective as their reliability and performance.

Optimizing CDN Performance with Synthetic Monitoring: Warming Up and Maintaining Cache

Optimize CDN Performance with Synthetic Monitoring Synthetic monitoring involves simulating real-world user interactions with your website or application to test performance, availability, and functionality. Dotcom-Monitor’s synthetic monitoring solution takes this

New Year, New Strategies: Website Monitoring Trends for 2025

As we start the new year and the world of websites and web applications continues to grow, it’s important to understand how you want to connect to your customers and

What is API Monitoring? Importance, Tools & Strategies

What is API Monitoring? API is known as Application Programming Interface. It involves: A contract of service between two programs that specifies how they connect with one another. A collection

Christmas Holiday Website Monitoring to Ensure Peak Performance

Christmas Holiday Website Monitoring to Ensure Peak Performance The holiday season is a magical time of year—but for businesses, it’s also one of the busiest. As Christmas approaches, online traffic

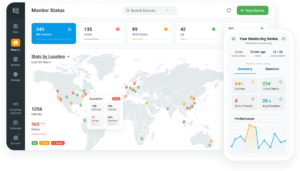

Top 10 Website Monitoring Tools for 2024 (Free & Paid)

Introduction We all know that a website’s performance can make or break your business. Whether you’re running an e-commerce store, SaaS platform, or content-rich website, ensuring that your site is

How to Handle and Troubleshooting SIP 400 Bad Request Error

If you’re running into the dreaded SIP 400 – Bad Request Error, it might feel like you’re hitting a brick wall. But fear not! This type of error usually indicates

Top 10 Synthetic Monitoring Tools for 2024

When it comes to ensuring your website’s performance and uptime, synthetic monitoring tools have become indispensable. These tools help businesses proactively detect and resolve issues before they affect real users,

Website-Monitoring für Black Friday und Cyber Monday: Best Practices

Während Black Friday und Cyber Monday näher rücken, bereiten sich E-Commerce-Websites auf den höchsten Traffic des Jahres vor. Diese einzelhandelslastigen Veranstaltungen sind die besten Gelegenheiten für Unternehmen, ihren Umsatz zu