Les équipes informatiques modernes connaissent l’histoire par cœur : les tableaux de disponibilité apparaissent en vert, le site public est rapide, et pourtant quelque part dans le réseau d’entreprise, l’équipe financière n’arrive pas à soumettre des bons de commande et les terminaux ERP de l’usine sont figés. Ce qui est cassé n’est pas l’internet — c’est l’ossature interne.

Les équipes informatiques modernes connaissent l’histoire par cœur : les tableaux de disponibilité apparaissent en vert, le site public est rapide, et pourtant quelque part dans le réseau d’entreprise, l’équipe financière n’arrive pas à soumettre des bons de commande et les terminaux ERP de l’usine sont figés. Ce qui est cassé n’est pas l’internet — c’est l’ossature interne.

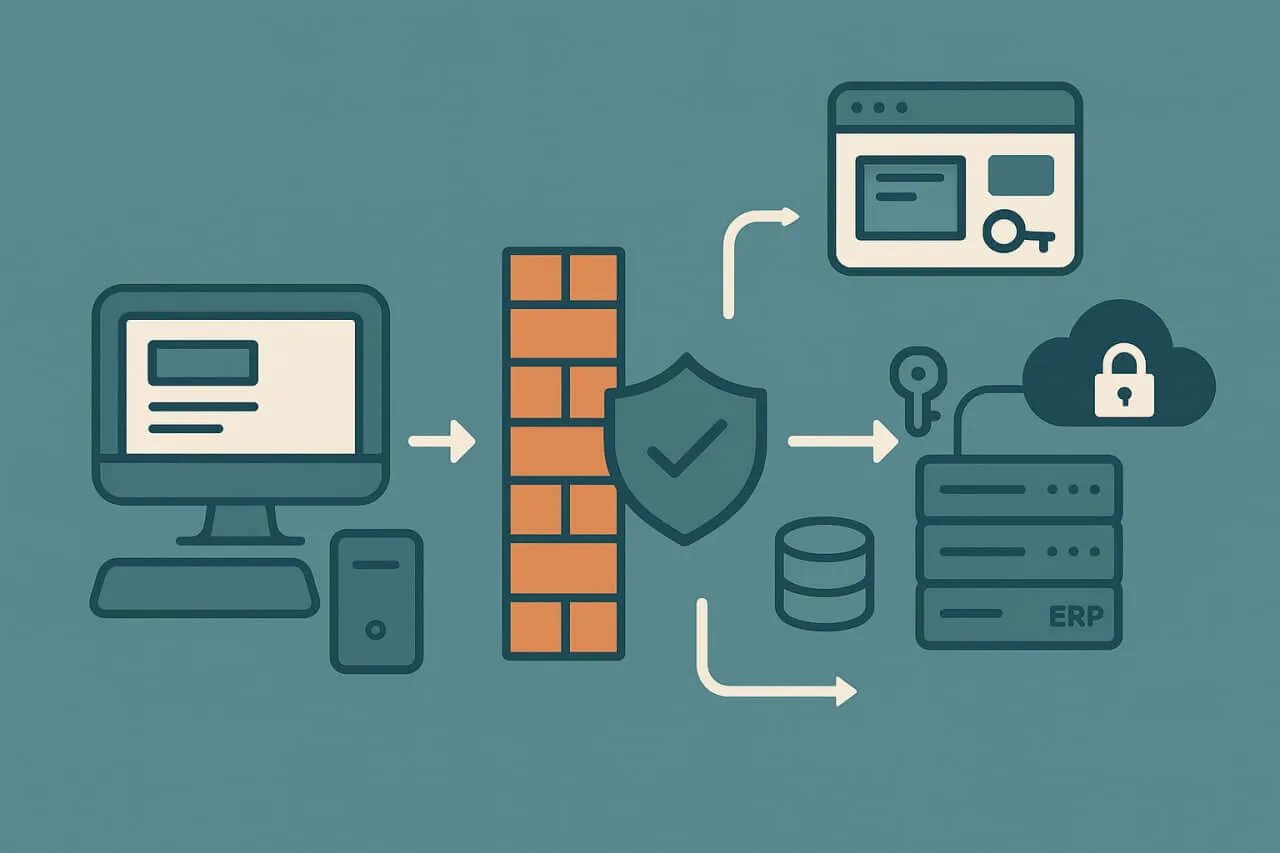

Ces systèmes internes — SAP, Oracle, Microsoft Dynamics, ERP développés en interne, plateformes RH et de paie — font fonctionner l’entreprise. Ils sont aussi invisibles pour la plupart des outils de supervision car ils se trouvent derrière des VPN, des firewalls et des couches d’authentification complexes. Quand quelque chose ralentit ou échoue, les utilisateurs le ressentent en premier et les équipes opérationnelles l’apprennent ensuite.

La surveillance synthétique comble cette lacune, offrant aux entreprises un moyen de simuler des transactions utilisateur même lorsque l’application n’est pas accessible depuis le web public. Avec la bonne architecture — agents privés, gestion sécurisée des identifiants et scripts au niveau des workflows — vous pouvez tester les systèmes internes avec le même rigueur que les sites orientés client, sans compromettre la sécurité.

Pourquoi les applications internes sont difficiles à surveiller

La surveillance synthétique est née à l’ère des sites publics. Les outils lançaient des nœuds dans le cloud, visitaient des URL et mesuraient la disponibilité. Mais les applications internes vivent dans un monde différent — réseaux segmentés, technologies legacy et piles d’authentification d’entreprise qui résistent à l’automatisation.

Les systèmes ERP comme SAP et Oracle ne sont pas une application unique, ce sont des écosystèmes. Une action apparemment simple « Envoyer une facture » peut traverser des front-ends web, du middleware, des bases de données et des fournisseurs d’identité. Un retard dans n’importe quelle couche peut paralyser un processus métier entier. Pourtant ces couches sont généralement cloisonnées face aux agents externes, ce qui signifie que les nœuds de surveillance conventionnels ne peuvent même pas les atteindre.

Vient ensuite l’authentification. Beaucoup d’applications d’entreprise utilisent du SSO lié à Active Directory, des tickets Kerberos ou des assertions SAML. D’autres reposent sur des cartes à puce, des tokens matériels ou du MFA conditionnel que les scripts synthétiques ne peuvent pas accomplir. Ajoutez Citrix ou des bureaux VMware par dessus, et vous avez plusieurs couches de virtualisation séparant l’outil de supervision des applications réelles.

Tout cela fait des systèmes internes les plus difficiles — et les plus importants — à surveiller. Ils exigent la précision des tests synthétiques mais la discrétion d’une architecture conforme à la sécurité.

Le problème du point-mort dans la surveillance d’entreprise

La plupart des organisations exécutent déjà une forme de supervision. Les outils APM capturent des traces et des logs. Les moniteurs d’infrastructure surveillent le CPU et la mémoire. Mais ces outils observent les systèmes de l’intérieur. Ils savent qu’un processus tourne, pas si un workflow fonctionne.

Imaginez une entreprise manufacturière utilisant SAP Fiori pour les ordres de production. Un patch de base de données introduit un subtil pic de latence, et des transactions qui se terminaient auparavant en deux secondes prennent désormais douze. L’APM affiche une utilisation normale des ressources, et les outils réseau voient une connectivité saine. Seule une transaction synthétique — qui se connecte, navigue dans le workflow et mesure le temps de bout en bout — le détecterait.

C’est le point-mort que la surveillance synthétique élimine. En simulant des parcours utilisateur, elle fournit une perspective « de l’extérieur vers l’intérieur » sur les performances que les métriques d’infrastructure ne peuvent pas révéler. Appliquée aux applications internes, elle transforme des goulets d’étranglement invisibles en données exploitables.

Architecturer la surveillance synthétique pour les réseaux privés

Déployer des agents de surveillance privés

La pierre angulaire du monitoring interne est l’agent privé. Au lieu de lancer des tests depuis une cloud publique, vous déployez des agents légers à l’intérieur de votre réseau sécurisé — dans la VPN, dans un centre de données ou dans une VPC cloud reliée via un private link.

Ces agents exécutent localement des tests scriptés, puis envoient uniquement les résultats et métriques à la plateforme de supervision via une connexion chiffrée sortante. Pas d’exposition entrante, pas de ports de firewall ouverts. Du point de vue de l’équipe sécurité, ce n’est qu’un autre processus de confiance effectuant des appels de télémétrie sortants.

Le placement compte. Des agents dans des sous-réseaux ou régions différents peuvent révéler la latence entre sites ou des délais de réplication entre services internes. Traitez-les comme vous traiteriez des nœuds de monitoring globaux — sauf qu’ils sont à l’intérieur de votre périmètre.

Gérer l’authentification et le SSO

L’authentification est l’endroit où la majorité des projets de monitoring interne bloquent. L’approche la plus sûre consiste en des comptes de test dédiés — des identifiants limités aux workflows synthétiques, stockés dans un coffre sécurisé et rotatés automatiquement.

Pour le SSO, il existe deux schémas viables. L’un consiste à scripter le flux de login complet via le fournisseur d’identité, simulant une session navigateur de bout en bout. L’autre consiste à utiliser des tokens pré-authentifiés ou des cookies délégués représentant une session valide sans répéter l’authentification à chaque exécution. Le choix dépend de si vous testez la fiabilité du login ou les performances post-login.

Ne jamais consigner les identifiants en clair, ne jamais les intégrer dans des scripts et ne jamais réutiliser des comptes de production. Traitez les identifiants de test comme du code — versionnés, rotatés et auditables.

Surveiller à travers des couches virtualisées

Beaucoup de systèmes internes ne sont accessibles que via des bureaux distants. Citrix, VMware Horizon ou des émulateurs de terminal enveloppent l’application réelle dans une autre interface. Les outils synthétiques modernes peuvent interagir avec ces environnements en utilisant la reconnaissance d’image ou des scripts basés sur le DOM au sein de la session virtuelle.

Bien que plus lentes à exécuter, ces vérifications sont inestimables. Elles testent ce que voient les utilisateurs réels, pas seulement ce que rapportent les API.

Intégration avec les contrôles de sécurité d’entreprise

La surveillance synthétique ne doit pas créer de brèches dans vos défenses. Elle doit s’aligner sur elles. Utilisez l’allowlisting d’IP, des politiques d’inspection TLS et les frameworks de journalisation existants pour garder la conformité du monitoring. Toute communication entre agents et services cloud doit être sortante uniquement, sur des canaux chiffrés, et visible dans votre SIEM.

Avec ces garde-fous, les équipes sécurité cessent de voir le monitoring comme un risque et commencent à le considérer comme un contrôle.

Cas d’usage : SAP et autres plateformes ERP

SAP (S/4HANA, NetWeaver, Fiori)

SAP est le cas d’école de la complexité des systèmes internes. Une transaction complète touche de multiples composants : le front end web Fiori, des serveurs d’application et la base HANA sous-jacente.

La surveillance synthétique peut modéliser ces workflows étape par étape — en se connectant à Fiori, en naviguant vers un module de bon de commande, en soumettant une transaction et en vérifiant les écrans de confirmation ou les réponses d’API. En exécutant ces vérifications depuis des agents sur site, les équipes obtiennent des métriques de latence et de disponibilité qui reflètent l’expérience réelle des utilisateurs internes.

Pour SAP GUI ou des transactions legacy NetWeaver, des outils de scripting peuvent interagir au niveau du protocole (HTTP, RFC, OData) pour simuler des appels clés sans dépendre de l’automatisation visuelle. Cela rend les tests plus stables tout en restant représentatifs de la logique réelle des transactions.

Oracle ERP et Microsoft Dynamics

Oracle ERP Cloud introduit des défis de visibilité hybride : une partie de la pile est SaaS, une partie tourne encore en interne. La surveillance synthétique depuis des agents publics et privés assure une couverture bout en bout. Vous pouvez valider les temps de connexion, les performances des dashboards et l’intégration avec des magasins de données on-premise.

Microsoft Dynamics 365 suit un modèle similaire. Sa chaîne d’authentification implique souvent Azure AD et le SSO corporate. Les scripts peuvent réutiliser des tokens ou des identifiants émis par des tenants de test pour valider des processus métier comme la création de leads ou les approbations d’achats sans perturber les utilisateurs de production.

Portails ERP personnalisés ou legacy

Toutes les entreprises n’utilisent pas une suite commerciale. Beaucoup maintiennent des portails web ou des frontends mainframe avec des wrappers HTML datant de plusieurs décennies. Ces systèmes tirent le plus grand bénéfice des vérifications synthétiques : ils ont peu de monitoring intégré, des performances imprévisibles et un impact métier énorme.

Les scripts peuvent se connecter, vérifier les workflows critiques et confirmer les intégrations avec les systèmes en aval — RH, paie ou APIs de la chaîne d’approvisionnement. L’objectif n’est pas une couverture exhaustive, mais de garantir que les workflows dont dépendent les utilisateurs au quotidien continuent de se terminer avec succès.

Surmonter les défis courants

Contraintes réseau et firewall

Les réseaux internes bloquent souvent l’automatisation sortante par conception. La solution est architecturale : déployez des agents qui communiquent vers l’extérieur via des canaux approuvés. Ils agissent comme des proxys locaux, exécutant des tests à l’intérieur et ne relayant que des métriques vers l’extérieur.

Pour une visibilité hybride, combinez les deux approches — nœuds cloud pour les endpoints publics et agents privés pour les chemins internes. Cette vue mixte capture les parcours complets des utilisateurs de l’internet à l’intranet.

Authentification et expiration de session

Les sessions d’entreprise expirent fréquemment pour des raisons de sécurité. Les scripts synthétiques doivent gérer cela élégamment — détecter l’expiration de session, déclencher une nouvelle authentification et se rétablir sans intervention humaine. Les outils de gestion des secrets ou les échanges dynamiques de tokens gardent les identifiants sécurisés tout en permettant la continuité.

Captures d’écran et exposition de données personnelles

Certaines solutions synthétiques capturent des captures d’écran ou des enregistrements pour le débogage. Dans des environnements internes, ces images peuvent contenir des données confidentielles — noms, factures, dossiers employés. Configurez les agents pour masquer des zones sensibles, flouter les captures d’écran ou désactiver complètement la capture. Stockez les résultats dans des dépôts restreints et appliquez des politiques de rétention courtes.

Gestion des comptes de test et des données

Les comptes de test doivent refléter les permissions des utilisateurs réels tout en fonctionnant en isolation. Limitez leur accès, empêchez-les de déclencher des transactions réelles (comme des écritures comptables), et purgez régulièrement les données de test. Cela maintient les bases ERP propres et évite de fausser les analyses avec du bruit synthétique.

Comment la surveillance synthétique apporte de la valeur en interne

La surveillance synthétique interne ne consiste pas seulement à détecter des pannes. Elle construit la confiance opérationnelle entre les départements.

- La validation de bout à bout vérifie que les workflows métiers — de la création de commande à l’approbation de facture — se terminent sans erreurs.

- La détection proactive signale les problèmes de connexion ou de latence avant que les employés ne s’en aperçoivent.

- La garantie SLA fournit des métriques mesurables de disponibilité et de performance pour les services informatiques internes.

- La visibilité de l’impact des changements compare les résultats avant et après des mises à jour système ou des modifications d’infrastructure.

- La planification de capacité identifie des motifs dans les temps de réponse et le comportement des files d’attente qui informent les décisions d’extensibilité.

Chacun de ces bénéfices se cumule avec le temps. À mesure que les organisations modernisent leurs piles ERP, les données synthétiques deviennent une base de référence pour chaque déploiement ou cycle de correctifs — la preuve que les workflows critiques continuent de fonctionner dans de nouvelles conditions.

Implémentation avec Dotcom-Monitor

Construire cette infrastructure en interne est possible, mais la maintenir n’est pas trivial. C’est là que des plateformes managées comme UserView interviennent.

UserView prend en charge des agents privés qui s’exécutent au sein de réseaux sécurisés, permettant aux entreprises de scripter et d’exécuter des transactions synthétiques contre des portails web internes ou des frontends ERP. Les identifiants sont stockés en toute sécurité, les sessions peuvent être réutilisées ou renouvelées automatiquement, et les données ne quittent jamais l’environnement sans chiffrement.

Pour SAP, Dynamics et autres systèmes d’entreprise, l’interface de scripting visuelle permet aux équipes de construire des parcours utilisateurs réels — naviguer dans des dashboards, soumettre des formulaires et valider les résultats — sans écrire un code extensif. Les rapports consolident la disponibilité, la latence et les données d’erreur dans une vue unique, s’intégrant facilement aux piles d’observabilité existantes.

L’avantage n’est pas seulement la commodité. C’est le contrôle. Notre modèle hybride signifie que vous pouvez surveiller des APIs publiques, des portails clients et des systèmes internes profonds en utilisant le même cadre — métriques cohérentes, alerting unifié et élimination des points-morts.

Perspective d’avenir : surveillance dans des environnements IT hybrides

À mesure que les entreprises migrent des parties de leurs écosystèmes ERP vers le cloud, la frontière entre le monitoring interne et externe s’estompe. Une instance SAP S/4HANA peut tourner dans une cloud gérée, connectée au middleware on-premise via des tunnels VPN. La surveillance synthétique doit évoluer en conséquence — agents aux deux extrémités, validant la chaîne depuis l’interface utilisateur jusqu’au service backend.

Les architectures Zero-trust renforceront ce changement. Les agents de monitoring s’authentifieront comme des utilisateurs, avec des tokens à portée limitée et des politiques de moindre privilège. Les vérifications synthétiques valideront non seulement les performances, mais aussi la conformité : garantissant que les contrôles d’accès, le chiffrement et les flux d’authentification fonctionnent comme prévu.

Dans ce futur, la surveillance synthétique devient autant un outil de gouvernance qu’un outil d’observabilité — la preuve que chaque chemin d’accès, interne ou externe, fonctionne de manière fiable et sécurisée.

Conclusion

Les applications internes sont le pouls discret de l’entreprise. Elles n’apparaissent pas sur les tableaux publics, mais alimentent la paie, la finance, la logistique et les opérations. Quand elles échouent, l’entreprise s’arrête.

La surveillance synthétique étend la visibilité sur ces zones cachées. En déployant des agents privés, en gérant les identifiants de manière sécurisée et en modélisant des workflows réels, les organisations peuvent mesurer la performance de SAP, ERP et d’autres applications internes avec le même niveau d’exigence que pour les services publics.

Le résultat n’est pas seulement la disponibilité — c’est l’assurance. L’assurance que les systèmes que personne ne voit continuent de faire fonctionner l’entreprise sans accroc.

Avec Dotcom-Monitor et UserView, les entreprises peuvent apporter cette assurance à l’intérieur du pare-feu — en combinant visibilité publique et privée dans une vue continue de la performance, de la fiabilité et de l’expérience utilisateur.