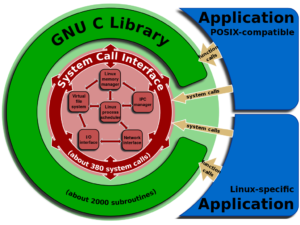

最近,与 DNS 相关的基于 Unix 和 Linux 的操作系统的漏洞越来越受到关注。 该漏洞利用了 GNU C 库中通常称为 GLibC 的 Bug,该漏洞充当了 Linux 和基于 Unix 的多种操作系统的核心 C 库。 此库通常用于基于 linux 的软件,包括 DNS 解析器。 有许多手动修复可以缓解此 GLibC DNS 漏洞,但强烈建议立即修补 glibc。

在 glibc 中发现了一个以前已知的漏洞,它能够利用缓冲区溢出来攻击并可能获得对目标机器的控制。 漏洞利用大于 2048 字节的超大响应来覆盖堆栈,同时使用通过 UDP send_dg的函数,并在 getaddrinfo 中send_vc通过 TCP 进行send_vc。 Getaddrinfo 在 DNS NSS 模块中间接用于 DNS 解析器。

虽然在野外没有恶意攻击, Google 安全团队已经证明了一个概念证明,如果攻击者控制要查的域名、解析名称的 dns 服务器或执行中间人攻击,攻击者可能会利用该漏洞。 它们继续指定”远程代码执行是可能的,但不是简单的”。 因此,基本上,一个易受攻击的 Linux 客户端计算机试图解析受攻击的域可能会因此受到感染。

如何缓解 GLibC DNS 漏洞利用

应该怎么办? 由于此 GLibC DNS 漏洞仅影响 Linux 和 Unix 计算机,因此请确保使用的任何基于 Linux 的计算机都使用最新的修补程序进行更新。 此外,如果您担心您的 DNS 记录被劫持以对用户执行此类攻击,您可能需要尝试 Dotcom-Monitor 的 DNS 监视服务。 您可以输入 DNS 服务器地址、要解析的主机名和预期答案。 如果 DNS 服务器返回的答案与预期不同,您将收到警报通知,通知您某些内容不对。立即注册免费 30 天试用版,以监控您的 DNS 记录解析。