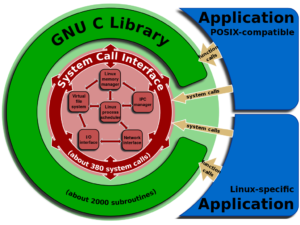

Un exploit relacionado con DNS de sistemas operativos basados en Unix y Linux ha estado ganando atención últimamente. La vulnerabilidad explota un error en la biblioteca GNU C comúnmente conocida como GLibC, sirve como la biblioteca C principal para muchos sabores de sistemas operativos basados en Linux y Unix. Esta biblioteca se utiliza comúnmente en software basado en Linux, incluido el solucionador de DNS. Hay una serie de correcciones manuales que pueden mitigar este exploit DE DNS GLibC, pero se recomienda encarecidamente que el glibc se parchee inmediatamente.

Una vulnerabilidad previamente conocida en glibc se ha encontrado capaz de explotar un desbordamiento de búfer con el fin de atacar y potencialmente obtener el control sobre una máquina objetivo. La vulnerabilidad explota respuestas de gran tamaño mayores de 2048 bytes para sobrescribir la pila mientras se utilizan las funciones send_dg sobre UDP y send_vc a través de TCP en getaddrinfo. Getaddrinfo se utiliza en el solucionador de DNS indirectamente en el módulo NSS DNS.

Si bien no se han observado exploits maliciosos en la naturaleza, el El equipo de seguridad de Google ha demostrado una prueba de concepto de que un atacante podría explotar el error si el atacante controla el nombre de dominio que se está buscando, el servidor dns resolviendo un nombre o realizando un hombre en el ataque intermedio. Pasan a especificar que «La ejecución remota de código es posible, pero no es sencilla.» Así que esencialmente, una máquina cliente Linux vulnerable que intenta resolver un dominio comprometido podría infectarse debido a este exploit.

Cómo mitigar el Exploit DE DNS GLibC

¿Qué se debe hacer al respecto? Como este exploit DNS GLibC sólo se sabe que afecta a las máquinas Linux y Unix, asegúrese de que las máquinas basadas en Linux que utilice se actualizan con los parches más recientes. Además, si le preocupa que sus registros DNS sean secuestrados para realizar un ataque de este tipo a sus usuarios, es posible que desee probar el servicio de supervisión de DNS de Dotcom-Monitor. Puede introducir las direcciones del servidor DNS, el nombre de host que desea resolver y la respuesta esperada. Si el servidor DNS devuelve alguna vez una respuesta diferente a la esperada, recibirá notificaciones de alerta para informarle de que algo no está bien. Regístrese para una prueba gratuita de 30 días para monitorear su resolución de registros DNS hoy.